Escrito por Joan Valero

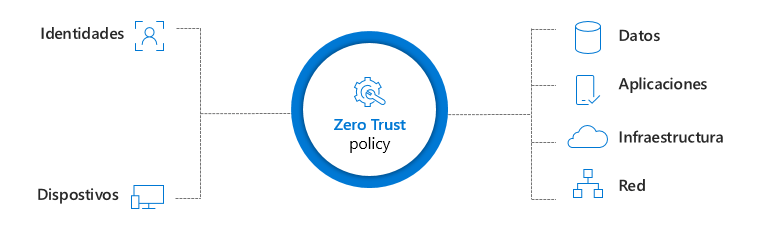

Las amenazas digitales están en constante evolución y las organizaciones necesitan implementar estrategias de seguridad efectivas para proteger su información confidencial. Una de las estrategias más innovadoras y eficaces en seguridad digital es la estrategia Zero Trust, que desafía el enfoque tradicional de confiar en redes internas y adopta una mentalidad de "no confiar en nadie".

En este artículo, profundizaremos en los fundamentos de la estrategia Zero Trust, por qué es esencial adoptarla y cómo puede mejorar significativamente la seguridad de cualquier empresa

¿Qué es la estrategia de seguridad Zero Trust?

La estrategia Zero Trust es como ese amigo que nunca se fía de nadie. Y es que, en este enfoque, se parte de la premisa de que ninguna persona o dispositivo puede ser confiable automáticamente, ni siquiera aquellos dentro de la red interna de la organización. A diferencia del enfoque tradicional de seguridad basado en el perímetro, donde se confía en la seguridad de la red interna y se desconfía de las conexiones externas, el enfoque Zero Trust considera que todas las conexiones son potencialmente inseguras.

Por eso, en un entorno Zero Trust, todas las interacciones y accesos se validan y autorizan de forma individual y continua, independientemente de si el acceso proviene de una red interna o externa. Esto implica que los usuarios y dispositivos deben autenticarse y ser autorizados en cada interacción, incluso cuando ya se encuentran dentro de la red interna.

Los principios clave de la estrategia Zero Trust

La estrategia Zero Trust se sustenta en 4 principios clave. Juntos, estos principios garantizan un acceso seguro y controlado a los recursos y datos de la organización.

1. Autenticación y autorización granular:

Cada usuario, dispositivo o aplicación debe autenticarse y autorizarse de manera individual y en función de sus necesidades específicas. Esto garantiza que solo los usuarios y dispositivos autorizados tengan acceso a los recursos y datos pertinentes.

2. Verificación continua:

En lugar de asumir que una vez autenticados y autorizados, los usuarios y dispositivos siguen siendo confiables, la estrategia Zero Trust promueve una verificación continua de la identidad y los comportamientos. Esto permite detectar y responder rápidamente a cualquier actividad sospechosa o anómala.

3. Segmentación de red:

La segmentación de red es un aspecto fundamental de la estrategia Zero Trust. Consiste en dividir la red en segmentos más pequeños y restringir el acceso entre ellos. Esto limita el movimiento lateral de las amenazas y minimiza el impacto en caso de una brecha de seguridad.

4. Minimizar los privilegios:

La estrategia Zero Trust aboga por otorgar los privilegios mínimos necesarios para que los usuarios y dispositivos realicen sus funciones. Al limitar los privilegios, se reduce el riesgo de que los usuarios o dispositivos comprometidos causen un daño significativo.

Ventajas de adoptar una estrategia de seguridad Zero Trust

La adopción de una estrategia de seguridad Zero Trust ofrece varias ventajas significativas para las empresas:

1. Mayor seguridad

La principal ventaja de adoptar una estrategia Zero Trust es el fortalecimiento de la seguridad. Al desafiar el enfoque tradicional de confiar automáticamente en las conexiones internas, esta estrategia establece controles rigurosos para validar y autorizar cada acceso individualmente. Esto significa que ningún usuario o dispositivo puede acceder a recursos críticos sin una autenticación y autorización adecuadas, lo que reduce significativamente el riesgo de violaciones de seguridad.

2. Protección contra amenazas internas

Las amenazas internas, ya sean accidentales o malintencionadas, representan un riesgo significativo para las empresas. Con una estrategia Zero Trust, se implementa una verificación continua de la identidad y el comportamiento de los usuarios y dispositivos. Esto ayuda a detectar actividades sospechosas y a responder rápidamente a posibles amenazas internas, minimizando el impacto en caso de incidentes de seguridad.

3. Flexibilidad y movilidad empresarial:

En un entorno empresarial en constante evolución, donde el trabajo remoto y la movilidad son cada vez más comunes, la estrategia Zero Trust ofrece la flexibilidad necesaria para adaptarse a estos cambios. Al autenticar y autorizar cada acceso de manera individual, independientemente de la ubicación o el dispositivo utilizado, se permite a los empleados acceder a los recursos necesarios de forma segura, sin importar dónde se encuentren.

4. Cumplimiento normativo:

Otra ventaja importante de adoptar una estrategia Zero Trust es que ayuda a las organizaciones a cumplir con las regulaciones y leyes de protección de datos. Con controles granulares de acceso y protección de datos, las empresas pueden garantizar que se cumplan los requisitos normativos, como el Reglamento General de Protección de Datos (GDPR) de la Unión Europea. Esto es especialmente relevante en un contexto en el que se exige una mayor responsabilidad en el manejo de la información personal.

5. Mitigación de brechas de seguridad:

Al implementar una segmentación de red y otorgar privilegios mínimos, se reduce la posibilidad de que un usuario o dispositivo comprometido cause un daño significativo. Además, la verificación continua ayuda a detectar y responder rápidamente a las actividades anómalas, lo que permite una respuesta más rápida y efectiva ante incidentes de seguridad.

Implementa una estrategia Zero Trust con Beservices.

¡Pero espera, hay más! Desde Beservices, podemos ayudarte a implementar una estrategia Zero Trust de forma exitosa. Lo importante es planificar adecuadamente, evaluar los activos críticos y definir las políticas de acceso. Agregando una capa adicional de seguridad sin que esto afecte negativamente la experiencia del usuario, buscando siempre lograr un equilibrio entre seguridad y usabilidad.

¡No esperes más! Contáctanos y solicita tu reunión para evaluar tus necesidades de forma específica.